primer virus informático de la historia

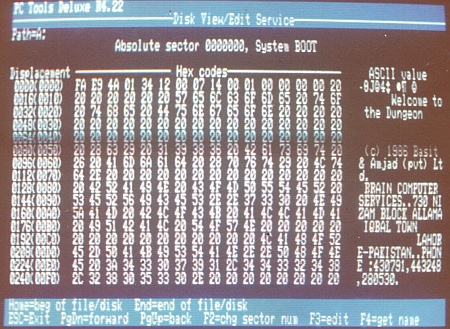

EL 19 de enero pero de 1986, se creaba el que es considerado el primer virus informático de la historia, de nombre ©Brain y desarrollado por los Pakistanies Basit y Alvi Amjad. Curiosamente, la intención de estos programadores no era la de crear el primer virus informático de la historia, si no la de evitar el continuo pirateo de las aplicaciones que ellos mismos desarrollaban y comercializaban.

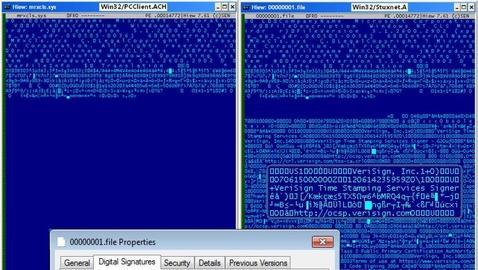

Como amenaza resultaba bastante inofensiva en la mayoría de sus variantes y se limitaba a infectar los sectores de arranque de las unidades de almacenamiento (disquetes principalmente) y cambiar el nombre de esa unidad. Si se analizaba el código del virus se podía observar como los creadores del mismo incluyeron sus datos de contacto, lo que parece confirmar la teoría de que la intención original no era infectar un sistema.

©Brain no fue detectado y hecho público hasta más de 2 años después, el 16 de mayo de 1988, lo que contrasta con la rápida velocidad de propagación de los códigos maliciosos actuales. Obviamente, en esa época, Internet aun estaba en pañales y las infecciones se producían usando dispositivos de almacenamiento extraíbles, vector de ataque que vimos recuperado tiempo después con los famosos códigos maliciosos que se aprovechaban de la funcionalidad Autorun y la popularidad de los dispositivos de almacenamiento masivo extraíbles (pendrives, discos usb, etc.).

Este fue el primero de una larga lista de virus informáticos englobados dentro de lo que conocemos como época romántica de los creadores de virus, cuando la mayoría de las amenazas se programaban para ganar notoriedad. No obstante, este tipo de amenazas hace tiempo que fueron sustituidas por las que sufrimos actualmente, que buscan obtener un beneficio (dinero, datos sensibles, recursos). De los virus que aparecieron después del ©Brain hubo muchos que obtuvieron su fama, bien sea por sus consecuencias o por lo que mostrase en la pantalla. Como muestra de un virus clásico de la época, podemos observar a continuación un video del virus Walker:

Como vemos, las cosas han cambiado mucho en estos 25 años. De virus con una tasa de propagación muy inferior a la actual hemos pasado a infecciones masivas casi instantáneas y con un móvil económico muy marcado. Se cree que los ciberdelincuentes generan ya más volumen de negocio que los traficantes de droga y armas por lo que las previsiones de futuro no son muy halagüeñas. Por suerte, junto a las amenazas informáticas también surgió la industria antivirus para protegernos de las mismas y, actualmente, contamos con una amplia variedad de soluciones de seguridad para proteger nuestro sistema.

Desde el laboratorio de ESET en Ontinet.com hemos querido echar un vistazo atrás en la historia para recordar cual fue el primero de los virus informáticos. Esperamos que nuestros lectores hayan disfrutado de la lectura de este artículo y nos sigan acompañando para descubrir que nos depara el futuro de la seguridad informática.

fuente:Josep Albors