El gusano Stuxnet, una peligrosa arma de guerra cibernética

Stuxnet

Stuxnet es capaz de reprogramar controladores lógicos programables y ocultar los cambios realizados.

El sofisticado virus "Stuxnet", descrito por los expertos de seguridad en Internet como una de las primeras armas para la guerra cibernética, ha atacado los sistemas informáticos de las industrias clave de China. Según ha informado el periódico "South China Morning Post", el "Stuxnet" atacó el sistema de control creado por la multinacional alemana Siemens -una de las mayores proveedoras de computadoras industriales de China en el extranjero- y durante los últimos días ha dañado al menos seis millones de ordenadores y "casi un millar" de plantas industriales.es un gusano informático que afecta a equipos con Windows, descubierto en junio de 2010 por VirusBlokAda, una empresa de seguridad radicada en Bielorrusia. Es el primer gusano conocido que espía y reprograma sistemas industriales,en concreto sistemas SCADA de control y monitorización de procesos.

Stuxnet ataca equipos con Windows empleando cuatro vulnerabilidades de día cero de este sistema operativo, incluyendo la denominada CPLINK y otra empleada por el gusano Conficker. Su objetivo son sistemas que emplean los programas de monitorización y control industrial (SCADA) WinCC/PCS 7 de Siemens.

La diseminación inicial se hace mediante lápices de memoria USB infectados, para luego aprovechar otros agujeros y contaminar otros equipos con WinCC conectados en red. Una vez lograda la entrada al sistema, Stuxnet emplea las contraseñas por defecto para obtener el control. El fabricante, Siemens, aconseja no cambiar las contraseñas originales porque esto "podría tener impacto en el funcionamiento de la planta".

La complejidad de Stuxnet es muy poco habitual en un ataque de malware. El ataque requiere conocimientos de procesos industriales y algún tipo de deseo de atacar infraestructuras industriales.

El número de vulnerabildades de día cero de Windows que aprovecha Stuxnet también es poco habitual. Este tipo de errores de Windows son muy valorados por crackers y diseñadores de malware puesto que permiten acceder a sistemas incluso aunque hayan instalado todas las actualizaciones de seguridad, al no ser conocidos públicamente. Un ataque malware normal no desperdiciaría cuatro de estos errores en un solo gusano.

Además, Stuxnet es extrañamente grande, ocupando medio megabyte, y está escrito en distintos lenguajes de programación, incluyendo C y C++, algo que se ve con poca frecuencia en otros ataques de este tipo.

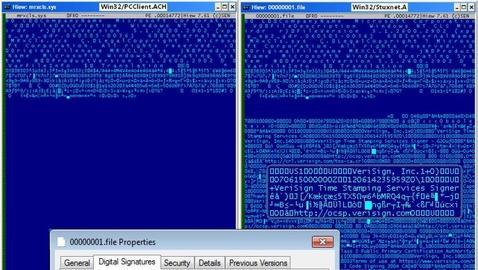

Stuxnet fue firmado digitalmente con dos certificados auténticos robados de autoridades de certificación. Tiene capacidad de actualización mediante P2P, lo que permite su puesta al día incluso después de que el servidor remoto de control haya sido desactivado.

Todas estas capacidades habrían requerido un equipo completo de programadores de distintas disciplinas, y la verificación en sistemas reales de que el malware no bloquearía los PLCs. Eric Byres, programador con años de experiencia en el mantenimiento y reparación de sistemas Siemens, declaró a Wired que escribir este software podría haber requerido meses o incluso años de trabajo si lo hubiera realizado una sola persona.

Eliminación

Siemens ha puesto a disposición del público una herramienta de detección y eliminación de Stuxnet. Siemens recomienda contactar con su soporte técnico si se detecta una infección, instalar los parches de Microsoft que eliminan las vulnerabilidades de Windows y prohibir en las instalaciones industriales el uso de memorias USB ajenas o no controladas

Especulaciones sobre el origen del ataque

Un portavoz de Siemens declaró que el gusano Stuxnet fue encontrado en 15 sistemas, cinco de los cuales eran plantas de fabricación en Alemania. Según Siemens, no se han encontrado infecciones activas y tampoco existen informes de daños causados por el gusano.

Symantec afirma que la mayor parte de los equipos infectados están en Irán, lo que ha dado pie a especulaciones de que el objetivo del ataque eran infraestructuras "de alto valor" en ese país, incluyendo la Central Nuclear de Bushehr o el Complejo Nuclear de Natanz

Ralph Langner, un investigador alemán de seguridad informática, cree que Stuxnet es un arma diseñada "para disparar un solo tiro" y que el objetivo deseado por sus creadores fue probablemente alcanzado, aunque ha admitido que esto son solo especulaciones. Bruce Schneier, otro investigador en seguridad, ha calificado estas teorías como interesantes, si bien señala que existen pocos datos objetivos para fundamentarlas.

Algunos especialistas (pendiente de encontrar referencias) señalan a Israel como principal sospechoso, y en concreto a la Unidad 8200 de las Fuerzas de Defensa de Israel

.

0 comentarios